การวิเคราะห์การโจมตี (ตอนที่ 3)

ในส่วนที่ 2 ของซีรีย์นี้ เราได้ทิ้งข้อมูลที่จำเป็นทั้งหมดไว้สำหรับการโจมตีเครือข่ายของเหยื่อ

ดอน ปาร์คเกอร์

ซีรีย์นี้จะเน้นไปที่ประเด็นช่องโหว่ของเครือข่าย สิ่งที่จะนำเสนอในบทความนี้คือการโจมตีจริง เริ่มตั้งแต่การลาดตระเวน การสำรวจ การใช้ประโยชน์จากบริการเครือข่าย และจบลงด้วยกลยุทธ์การใช้ประโยชน์จากการแจ้งเตือน

ขั้นตอนทั้งหมดนี้จะถูกสังเกตที่ระดับแพ็กเก็ตข้อมูลและอธิบายอย่างละเอียด ความสามารถในการสังเกตและเข้าใจการโจมตีที่ระดับแพ็กเก็ตเป็นสิ่งสำคัญอย่างยิ่งสำหรับทั้งผู้ดูแลระบบและเจ้าหน้าที่ด้านความปลอดภัยเครือข่าย เอาท์พุตของไฟร์วอลล์ ระบบตรวจจับการบุกรุก (IDS) และอุปกรณ์รักษาความปลอดภัยอื่นๆ จะถูกใช้เพื่อดูปริมาณการรับส่งข้อมูลบนเครือข่ายจริงเสมอ หากคุณไม่เข้าใจสิ่งที่คุณเห็นในระดับแพ็กเก็ต เทคโนโลยีความปลอดภัยเครือข่ายทั้งหมดที่คุณมีก็ไม่มีความหมาย

เครื่องมือที่ใช้ในการจำลองการโจมตีทางไซเบอร์ ได้แก่:

ไอพีอาย

ไคลเอนต์ TFTP

FU รูทคิท

ขั้นตอนการตั้งค่า

มีการสแกนจำนวนมากบนอินเทอร์เน็ตในปัจจุบัน ไม่ต้องพูดถึงการกระทำของเวิร์มและมัลแวร์รูปแบบอื่นเช่นไวรัส ทั้งหมดนี้จะเป็นเพียงสัญญาณรบกวนที่ไม่เป็นอันตรายต่อเครือข่ายคอมพิวเตอร์ที่ได้รับการป้องกันอย่างดี สิ่งที่เราควรระวังคือบุคคลที่จงใจโจมตีเครือข่ายคอมพิวเตอร์ บทความนี้จะถือว่าผู้โจมตีได้โจมตีเหยื่อของตนไปแล้วและได้ทำการค้นคว้าล่วงหน้า เช่น ค้นหาที่อยู่ IP และที่อยู่เครือข่ายของเหยื่อ ผู้โจมตีอาจพยายามใช้ประโยชน์จากข้อมูล เช่น ที่อยู่อีเมลที่เชื่อมโยงกับเครือข่ายนั้นด้วย ข้อมูลประเภทนี้มีความสำคัญมากในกรณีที่ผู้โจมตีพบแต่ไม่มีวิธีเข้าสู่เครือข่ายหลังจากทำการสแกน ระบุ และปลอมแปลงการดำเนินการกับเครือข่าย ที่อยู่อีเมลที่เขาเก็บรวบรวมไว้จะมีประโยชน์ในการตั้งค่าการโจมตีด้านไคลเอนต์โดยการพยายามเชิญผู้ใช้ไปยังเว็บไซต์ที่เป็นอันตรายผ่านลิงก์ในอีเมล การโจมตีประเภทเหล่านี้จะได้รับการแนะนำในบทความต่อไปนี้

มันทำงานอย่างไร

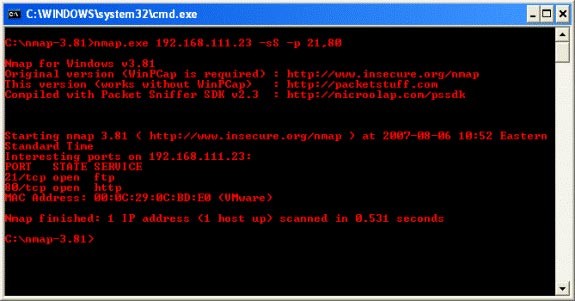

เราควรสังเกตการกระทำของแฮกเกอร์ในขณะที่เขาทำการสแกนและนับจำนวนเครือข่ายของเหยื่อ เครื่องมือแรกที่แฮกเกอร์ใช้คือ Nmap แม้ว่า Nmap จะมีลายเซ็น IDS ไม่มากนัก แต่ก็ยังเป็นเครื่องมือที่มีประโยชน์อย่างมากและใช้กันอย่างแพร่หลาย

เราจะเห็นได้ผ่านรูปแบบไวยากรณ์ที่แฮ็กเกอร์ใช้ในหน้าจอเล็กด้านบน ซึ่งแฮ็กเกอร์ได้เลือกพอร์ต 21 และ 80 เนื่องจากมีช่องโหว่บางอย่างที่สามารถใช้ผ่าน Metasploit Framework ได้ ไม่เพียงเท่านั้นแต่ยังรวมถึงบริการระบบและโปรโตคอลซึ่งเขาเข้าใจเป็นอย่างดีด้วย เห็นได้ชัดเจนว่าเขาใช้การสแกน SYN ซึ่งเป็นการสแกนพอร์ตที่ใช้กันทั่วไปที่สุด นอกจากนี้ยังเป็นผลมาจากข้อเท็จจริงที่ว่าเมื่อบริการ TCP ที่รับฟังบนพอร์ตได้รับแพ็กเก็ต SYN ก็จะส่งแพ็กเก็ต SYN/ACK (ตอบกลับ) กลับมา แพ็กเก็ต SYN/ACK บ่งชี้ว่าบริการกำลังรับฟังและรอการเชื่อมต่อ อย่างไรก็ตาม ปัญหาเดียวกันนี้ไม่ได้เกิดขึ้นกับ UDP แต่มันขึ้นอยู่กับบริการ เช่น DNS (DNS ใช้ TCP เช่นกัน แต่ส่วนใหญ่จะใช้ UDP สำหรับธุรกรรมส่วนใหญ่)

รูปแบบที่แสดงไว้ข้างล่างเป็นเอาต์พุตที่ Nmap รวบรวมจากแพ็คเก็ตที่ส่งออกไป แต่ที่ชัดเจนกว่านั้นคือจากแพ็คเก็ตที่ได้รับซึ่งเป็นผลลัพธ์ของการสแกน SYN ที่ดำเนินการ เราจะเห็นได้ว่าโดยผิวเผินดูเหมือนว่ามีบริการทั้ง FTP และ HTTP เราไม่สนใจที่อยู่ MAC มากนัก ดังนั้นเราจึงจะละเลยมัน เครื่องมือเช่น Nmap ไม่เกิดข้อผิดพลาดง่าย ดังนั้นจึงมักใช้สำหรับตรวจสอบข้อมูลของคุณในระดับแพ็กเก็ตเพื่อให้แน่ใจถึงความถูกต้อง ไม่เพียงเท่านั้น ยังช่วยให้สามารถสังเกตแพ็คเก็ตที่ส่งกลับมาจากเครือข่ายเหยื่อเพื่อรวบรวมข้อมูลสถาปัตยกรรม บริการ และโฮสต์จากเครือข่ายนั้นได้อีกด้วย

ค้นหาแพ็คเก็ต

มีโปรแกรมจำนวนมากมายในปัจจุบันที่สามารถค้นหาในแพ็คเก็ตและค้นหาข้อมูลที่จำเป็น เช่น ประเภทของระบบปฏิบัติการ ข้อมูลสถาปัตยกรรม เช่น x86 หรือ SPARC และอื่นๆ นั่นไม่เพียงพอแต่ก็สำคัญเช่นกันเมื่อเราเรียนรู้เกี่ยวกับการปล่อยให้โปรแกรมทำงานแทนเรา โดยคำนึงถึงสิ่งนั้นแล้ว ลองมาดูการติดตามแพ็กเก็ต Nmap และค้นหาข้อมูลบางอย่างเกี่ยวกับเครือข่ายของเหยื่อ

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............ที่แสดงไว้ในแพ็คเกจทั้งสองด้านบนคือชุดเปิดจาก Nmap สิ่งที่มันทำคือส่งคำขอ ICMP echo ไปยังเครือข่ายเหยื่อ คุณจะเห็นว่าไม่ได้ติดตั้งอยู่บนพอร์ตใดพอร์ตหนึ่ง เนื่องจาก ICMP ไม่ได้ใช้พอร์ตใดๆ แต่ได้รับการจัดการโดยเครื่องสร้างข้อความแสดงข้อผิดพลาด ICMP ที่สร้างไว้ในสแต็กโปรโตคอล TCP/IP แพ็กเก็ต ICMP นี้ยังมีป้ายกำกับด้วยหมายเลขเฉพาะ ในกรณีนี้คือ 38214 เพื่อช่วยให้สแต็ก TCP/IP ตรวจสอบทราฟฟิกส่งคืน และเชื่อมโยงกับแพ็กเก็ต ICMP ที่ส่งไปก่อนหน้านี้ แพ็กเก็ตด้านบนนี้เป็นการตอบสนองจากเครือข่ายเหยื่อในรูปแบบของการตอบกลับ ICMP ยังคำนึงถึงหมายเลขสตริง 38214 ด้วย ซึ่งเป็นวิธีที่แฮ็กเกอร์ทราบว่ามีคอมพิวเตอร์หรือเครือข่ายอยู่เบื้องหลังที่อยู่ IP นั้น

ลำดับแพ็กเก็ต ICMP ที่เปิดอยู่นี้คือสาเหตุที่ Nmap จึงมีรูปแบบ IDS สำหรับมัน สามารถปิดการใช้งานตัวเลือกการค้นหาโฮสต์ ICMP ใน Nmap ได้หากต้องการ ข้อมูลประเภทใดที่สามารถรวบรวมได้ผ่านทางผลลัพธ์ของแพ็กเก็ตตอบกลับ ICMP จากเครือข่ายของเหยื่อ? ในความเป็นจริงแล้วไม่มีข้อมูลมากนักที่นี่ที่จะช่วยให้เราเข้าใจเครือข่ายได้ อย่างไรก็ตาม ขั้นตอนเบื้องต้นยังคงสามารถใช้ได้ในพื้นที่ที่เกี่ยวข้องกับระบบปฏิบัติการ เวลาในการเติมข้อมูลในฟิลด์และค่าข้างๆ จะถูกเน้นเป็นตัวหนาในแพ็คเกจด้านบน ค่า 128 บ่งชี้ความจริงที่ว่าคอมพิวเตอร์นี้อาจเป็นคอมพิวเตอร์ Windows แม้ว่าค่า ttl จะไม่ตอบแน่ชัดว่าเกี่ยวข้องกับระบบปฏิบัติการอย่างไร แต่ค่านี้จะเป็นพื้นฐานสำหรับแพ็คเกจถัดไปที่เราจะพิจารณา

บทสรุป

ในส่วนที่ 1 นี้ เราได้ดูการสแกนเครือข่ายในการโจมตีพอร์ตเฉพาะ 2 พอร์ตโดยใช้ Nmap เมื่อถึงจุดนี้ ผู้โจมตีจะทราบแน่ชัดว่ามีคอมพิวเตอร์หรือเครือข่ายคอมพิวเตอร์อยู่ในที่อยู่ IP นั้น ในส่วนที่ 2 ของซีรีส์นี้ เราจะทำการค้นคว้าต่อเกี่ยวกับร่องรอยของแพ็คเก็ตนี้ และค้นหาว่าเราสามารถรวบรวมข้อมูลชิ้นอื่นๆ อะไรได้บ้าง

การวิเคราะห์การโจมตี (ตอนที่ 2)

การวิเคราะห์การโจมตี (ตอนที่ 2)

การวิเคราะห์การโจมตี (ตอนที่ 3)

การวิเคราะห์การโจมตี (ตอนที่ 3)

ในส่วนที่ 2 ของซีรีย์นี้ เราได้ทิ้งข้อมูลที่จำเป็นทั้งหมดไว้สำหรับการโจมตีเครือข่ายของเหยื่อ

เราได้แสดงให้คุณเห็นในส่วนที่ 1 แล้วเกี่ยวกับข้อมูลที่สามารถสังเกตได้ขณะเปิดลำดับแพ็กเก็ตที่ส่งโดย Nmap ลำดับที่ส่งเริ่มต้นด้วยการตอบสนองเสียงสะท้อน ICMP เพื่อตรวจสอบว่าคอมพิวเตอร์หรือเครือข่ายได้รับการกำหนดที่อยู่ IP หรือไม่

นักศึกษาจำเป็นต้องมีแล็ปท็อปเฉพาะทางสำหรับการเรียน ไม่เพียงแต่จะต้องมีพลังเพียงพอที่จะทำงานได้ดีในสาขาวิชาที่เลือกเท่านั้น แต่ยังต้องมีขนาดกะทัดรัดและน้ำหนักเบาพอที่จะพกพาไปได้ตลอดวัน

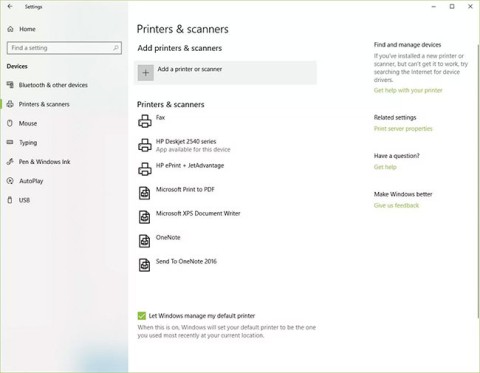

การเพิ่มเครื่องพิมพ์ลงใน Windows 10 เป็นเรื่องง่าย แม้ว่ากระบวนการสำหรับอุปกรณ์แบบมีสายจะแตกต่างจากอุปกรณ์ไร้สายก็ตาม

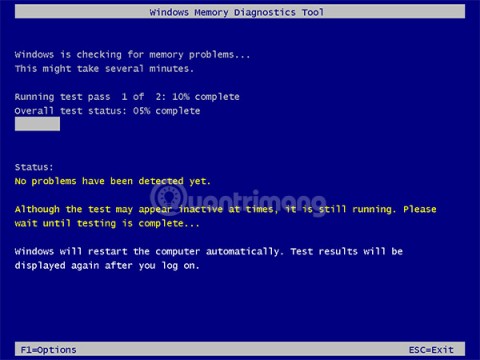

อย่างที่ทราบกันดีว่า RAM เป็นส่วนประกอบฮาร์ดแวร์ที่สำคัญมากในคอมพิวเตอร์ ทำหน้าที่เป็นหน่วยความจำในการประมวลผลข้อมูล และเป็นปัจจัยที่กำหนดความเร็วของแล็ปท็อปหรือพีซี ในบทความด้านล่างนี้ WebTech360 จะแนะนำวิธีการตรวจสอบข้อผิดพลาดของ RAM โดยใช้ซอฟต์แวร์บน Windows

สมาร์ททีวีเข้ามาครองโลกอย่างแท้จริง ด้วยคุณสมบัติที่ยอดเยี่ยมมากมายและการเชื่อมต่ออินเทอร์เน็ต เทคโนโลยีได้เปลี่ยนแปลงวิธีการชมทีวีของเรา

ตู้เย็นเป็นเครื่องใช้ไฟฟ้าที่คุ้นเคยในครัวเรือน ตู้เย็นโดยทั่วไปจะมี 2 ช่อง โดยช่องแช่เย็นจะมีขนาดกว้างขวางและมีไฟที่เปิดอัตโนมัติทุกครั้งที่ผู้ใช้งานเปิด ในขณะที่ช่องแช่แข็งจะแคบและไม่มีไฟส่องสว่าง

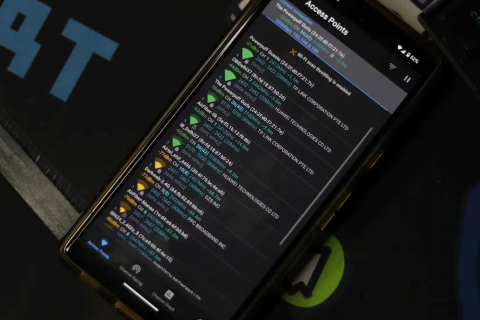

เครือข่าย Wi-Fi ได้รับผลกระทบจากปัจจัยหลายประการนอกเหนือจากเราเตอร์ แบนด์วิดท์ และสัญญาณรบกวน แต่ยังมีวิธีชาญฉลาดบางอย่างในการเพิ่มประสิทธิภาพเครือข่ายของคุณ

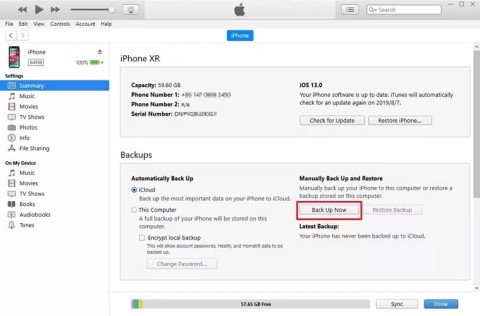

หากคุณต้องการกลับไปใช้ iOS 16 ที่เสถียรบนโทรศัพท์ของคุณ นี่คือคำแนะนำพื้นฐานในการถอนการติดตั้ง iOS 17 และดาวน์เกรดจาก iOS 17 เป็น 16

โยเกิร์ตเป็นอาหารที่ยอดเยี่ยม กินโยเกิร์ตทุกวันดีจริงหรือ? เมื่อคุณกินโยเกิร์ตทุกวัน ร่างกายจะเปลี่ยนแปลงไปอย่างไรบ้าง? ลองไปหาคำตอบไปด้วยกัน!

บทความนี้จะกล่าวถึงประเภทของข้าวที่มีคุณค่าทางโภชนาการสูงสุดและวิธีเพิ่มประโยชน์ด้านสุขภาพจากข้าวที่คุณเลือก

การกำหนดตารางเวลาการนอนและกิจวัตรประจำวันก่อนเข้านอน การเปลี่ยนนาฬิกาปลุก และการปรับเปลี่ยนการรับประทานอาหารเป็นมาตรการบางประการที่จะช่วยให้คุณนอนหลับได้ดีขึ้นและตื่นนอนตรงเวลาในตอนเช้า

ขอเช่าหน่อยคะ! Landlord Sim เป็นเกมจำลองมือถือบน iOS และ Android คุณจะเล่นเป็นเจ้าของอพาร์ทเมนท์และเริ่มให้เช่าอพาร์ทเมนท์โดยมีเป้าหมายในการอัพเกรดภายในอพาร์ทเมนท์ของคุณและเตรียมพร้อมสำหรับผู้เช่า

รับรหัสเกม Bathroom Tower Defense Roblox และแลกรับรางวัลสุดน่าตื่นเต้น พวกเขาจะช่วยคุณอัพเกรดหรือปลดล็อคหอคอยที่สร้างความเสียหายได้มากขึ้น

มาเรียนรู้เรื่องโครงสร้าง สัญลักษณ์ และหลักการทำงานของหม้อแปลงแบบแม่นยำที่สุดกันดีกว่า

ตั้งแต่คุณภาพของภาพและเสียงที่ดีขึ้นไปจนถึงการควบคุมด้วยเสียงและอื่นๆ อีกมากมาย คุณสมบัติที่ขับเคลื่อนด้วย AI เหล่านี้ทำให้สมาร์ททีวีดีขึ้นมาก!

ในตอนแรกผู้คนมีความหวังสูงกับ DeepSeek ในฐานะแชทบอท AI ที่ทำการตลาดในฐานะคู่แข่งที่แข็งแกร่งของ ChatGPT จึงรับประกันถึงความสามารถและประสบการณ์การแชทอันชาญฉลาด