การวิเคราะห์การโจมตี (ตอนที่ 3)

ในส่วนที่ 2 ของซีรีย์นี้ เราได้ทิ้งข้อมูลที่จำเป็นทั้งหมดไว้สำหรับการโจมตีเครือข่ายของเหยื่อ

การวิเคราะห์การโจมตี (ตอนที่ 1)

การวิเคราะห์การโจมตี (ตอนที่ 1)

ดอน ปาร์คเกอร์

เราได้แสดงให้คุณเห็นในส่วนที่ 1 แล้วเกี่ยวกับข้อมูลที่สามารถสังเกตได้ขณะเปิดลำดับแพ็กเก็ตที่ส่งโดย Nmap ลำดับที่ส่งเริ่มต้นด้วยการตอบสนองเสียงสะท้อน ICMP เพื่อตรวจสอบว่าคอมพิวเตอร์หรือเครือข่ายได้รับการกำหนดที่อยู่ IP หรือไม่

นอกจากนี้ เรายังสามารถเดาได้ว่าเครือข่ายของคอมพิวเตอร์ที่ถูกโจมตีเป็นเครือข่ายที่ใช้ Windows โดยการดูจาก ttl ในแพ็คเก็ตการตอบสนองสะท้อนของ ICMP ที่ส่งกลับมา สิ่งที่ควรทำต่อคือสังเกตแพ็กเก็ตที่เหลืออยู่ในเครื่องสแกน Nmap ต่อไป และค้นหาข้อมูลที่เหลือเพื่อทราบโปรไฟล์ของเครือข่ายเหยื่อ

ดำเนินการต่อ

10:52:59.078125 IP (tos 0x0, ttl 49, id 9808, offset 0, flags [none], proto: TCP (6), length: 40) 192.168.111.17.37668 > 192.168.111.23.80: ., cksum 0xfd46 (correct), ack 85042526 win 2048

0x0000: 4500 0028 2650 0000 3106 0407 c0a8 6f11 E..(&P..1.....o.

0x0010: c0a8 6f17 9324 0050 67d1 a55e 0511 a55e ..o..$.Pg..^...^

0x0020: 5010 0800 fd46 0000 P....F..

10:52:59.078125 IP (tos 0x0, ttl 128, id 397, offset 0, flags [none], proto: TCP(6), length: 40) 192.168.111.23.80 > 192.168.111.17.37668: R, cksum 0x6813 (correct), 85042526:85042526(0)win 0

0x0000: 4500 0028 018d 0000 8006 d9c9 c0a8 6f17 E..(..........o.

0x0010: c0a8 6f11 0050 9324 0511 a55e 0511 a55e ..o..P.$...^...^

0x0020: 5004 0000 6813 0000 0000 0000 0000 P...h.........แพ็กเก็ตทั้งสองชุดด้านบนมาหลังจากแพ็กเก็ต ICMP ที่เราสังเกตเห็นในส่วนที่ 1 Nmap ส่งแพ็กเก็ต ACK ไปยังเครือข่ายเหยื่อ IP 192.168.111.23 บนพอร์ต 80 เนื่องจากเป็นข้อมูลปลอม เราจึงไม่สามารถเห็นภาพรวมทั้งหมดได้ จะเห็นเพียงว่าแพ็กเก็ต ACK ที่ได้รับจากผู้โจมตีเป็นแพ็กเก็ต RST เพื่อตอบสนอง เนื่องจากไม่คาดว่าจะได้รับ ACK นี้ โดยพื้นฐานแล้วไม่ใช่ส่วนหนึ่งของการเชื่อมต่อที่สร้างไว้ก่อนหน้านี้ เรายังมี ttl เท่ากับ 128 ซึ่งสอดคล้องกับ ttl ที่สังเกตได้ก่อนหน้านี้

10:52:59.296875 IP (tos 0x0, ttl 58, id 45125, offset 0, flags [none], proto: TCP (6), length: 40) 192.168.111.17.37644 > 192.168.111.23.21: S, cksum 0x37ce (correct), 2010644897:2010644897(0) win 3072

0x0000: 4500 0028 b045 0000 3a06 7111 c0a8 6f11 E..(.E..:.q...o.

0x0010: c0a8 6f17 930c 0015 77d8 01a1 0000 0000 ..o.....w.......

0x0020: 5002 0c00 37ce 0000 P...7...

10:52:59.296875 IP (tos 0x0, ttl 128, id 398, offset 0, flags [DF], proto: TCP (6), length: 44) 192.168.111.23.21 > 192.168.111.17.37644: S, cksum 0x4f58 (correct), 1685290308:1685290308(0) ack 2010644898 win 64240

0x0000: 4500 002c 018e 4000 8006 99c4 c0a8 6f17 E..,[email protected].

0x0010: c0a8 6f11 0015 930c 6473 7d44 77d8 01a2 ..o.....ds}Dw...

0x0020: 6012 faf0 4f58 0000 0204 05b4 0000 `...OX........

10:52:59.296875 IP (tos 0x0, ttl 128, id 110, offset 0, flags [none], proto: TCP(6), length: 40) 192.168.111.17.37644 > 192.168.111.23.21: R, cksum 0xca50 (correct), 2010644898:2010644898(0) win 0

0x0000: 4500 0028 006e 0000 8006 dae8 c0a8 6f11 E..(.n........o.

0x0010: c0a8 6f17 930c 0015 77d8 01a2 77d8 01a2 ..o.....w...w...

0x0020: 5004 0000 ca50 0000 P....P..หลังจากการแลกเปลี่ยนแพ็กเก็ต ACK และ RST แล้ว เราจะเห็นว่ามีการส่งแพ็กเก็ต SYN จริงจากแฮกเกอร์ไปยังเครือข่ายของเหยื่อ ดังจะเห็นได้จากแพ็กเก็ตที่มีตัว S ตัวหนา ซึ่งทำให้เราสามารถอนุมานได้ว่าแพ็กเก็ต SYN/ACK กำลังกลับมาจากเครือข่ายของเหยื่อที่พอร์ต 21 การแลกเปลี่ยนนี้จะสิ้นสุดลงด้วยการส่งแพ็กเก็ต RST กลับมาจากคอมพิวเตอร์ของแฮกเกอร์ไปยังเครือข่ายของเหยื่อ ตอนนี้แพ็คเกจทั้งสามนี้เต็มไปด้วยข้อมูลมากมายเกี่ยวกับสินค้าปลอม

เรายังมี ttl 128 จากเครื่องของเหยื่อ แต่ยังมี win64240 ด้วย แม้ว่าค่านี้จะไม่ได้ระบุไว้ แต่ก็เป็นขนาดที่ฉันเคยเห็นมาหลายครั้งจาก Win32 (เวอร์ชัน 32 บิตของ Microsoft Windows เช่น Win NT, 2K, XP และ 2K3) ข้อจำกัดอีกประการหนึ่งของคอมพิวเตอร์ระบบ Windows คือไม่สามารถคาดเดาจำนวน ID IP ได้ ในกรณีนี้เราจะมีค่า ID IP เพียงค่าเดียว เราต้องมีอย่างน้อยหนึ่งค่าก่อนที่จะสามารถพูดได้อย่างมั่นใจว่าคอมพิวเตอร์นี้เป็นคอมพิวเตอร์ Microsoft Windows โปรดทราบว่าให้ดูแพ็กเก็ตที่เหลือจากการสแกน Nmap

10:52:59.312500 IP (tos 0x0, ttl 59, id 54025, offset 0, flags [none], proto: TCP (6), length: 40) 192.168.111.17.37644 > 192.168.111.23.80: S, cksum 0x3393 (correct), 2010644897:2010644897(0) win 4096

0x0000: 4500 0028 d309 0000 3b06 4d4d c0a8 6f11 E..(....;.MM..o.

0x0010: c0a8 6f17 930c 0050 77d8 01a1 0000 0000 ..o....Pw.......

0x0020: 5002 1000 3393 0000 P...3...

10:52:59.312500 IP (tos 0x0, ttl 128, id 399, offset 0, flags [DF], proto: TCP (6), length: 44) 192.168.111.23.80 > 192.168.111.17.37644: S, cksum 0x7913 (correct), 1685345101:1685345101(0) ack 2010644898 win 64240

0x0000: 4500 002c 018f 4000 8006 99c3 c0a8 6f17 E..,[email protected].

0x0010: c0a8 6f11 0050 930c 6474 534d 77d8 01a2 ..o..P..dtSMw...

0x0020: 6012 faf0 7913 0000 0204 05b4 0000 `...y.........

10:52:59.312500 IP (tos 0x0, ttl 128, id 111, offset 0, flags [none], proto: TCP(6), length: 40) 192.168.111.17.37644 > 192.168.111.23.80: R, cksum 0xca15 (correct), 2010644898:2010644898(0) win 0

0x0000: 4500 0028 006f 0000 8006 dae7 c0a8 6f11 E..(.o........o.

0x0010: c0a8 6f17 930c 0050 77d8 01a2 77d8 01a2 ..o....Pw...w...

0x0020: 5004 0000 ca15 0000 P.......ข้อมูลชิ้นแรกที่แฮ็กเกอร์ดูคือการดูว่าหมายเลข IP ID เพิ่มขึ้นเป็น 399 หรือไม่ ซึ่ง DI IP นี้คือ 399 จริงๆ ตามที่เราสังเกตได้ตรงกลางแพ็กเก็ต ด้วยข้อมูลนี้แฮกเกอร์มั่นใจได้เลยว่าคอมพิวเตอร์เหยื่อที่เขากำลังโจมตีคือ Windows NT, 2K, XP หรือ 2K3 นอกจากนี้ ยังสังเกตพบในลำดับแพ็กเก็ตนี้ว่าพอร์ต 80 บนเครือข่ายเหยื่อดูเหมือนว่าจะมีบริการ ดังจะเห็นได้จากแพ็กเก็ต SYN/ACK ซึ่งระบุได้ว่าแพ็กเก็ต SYN/ACK ถูกกำหนดโดยตรวจสอบฟิลด์แฟล็กในส่วนหัวของ TCP ในกรณีนี้ ค่าเลขฐานสิบหกที่ขีดเส้นใต้คือ 12 หรือ 18 ในเลขฐานสิบ สามารถตรวจพบค่านี้ได้โดยการเพิ่มค่าแฟล็ก SYN 2 ลงในค่าแฟล็ก ACK 16

การแจงนับ

เมื่อแฮ็กเกอร์ทราบว่าพอร์ตทั้ง 21 และ 80 เปิดให้กับองค์กร เขาจะเข้าสู่สถานะการแจงนับ สิ่งที่เขาจำเป็นต้องรู้ตอนนี้คือเว็บเซิร์ฟเวอร์ประเภทใดที่กำลังรับฟังการเชื่อมต่อ คงไม่มีประโยชน์อะไรที่แฮกเกอร์จะใช้ช่องโหว่ Apache บนเว็บเซิร์ฟเวอร์ IIS โดยคำนึงถึงสิ่งนี้ ผู้โจมตีจะเปิดเซสชัน cmd.exe และค้นหาประเภทเครือข่าย

C:\>nc.exe 192.168.111.23 80

GET slslslls

HTTP/1.1 400 Bad Request

Server: Microsoft-IIS/5.0

Date: Mon, 06 Aug 2007 15:11:48 GMT

Content-Type: text/html

Content-Length: 87

The parameter is incorrect.

C:\>เราจะสังเกตประเภทเครือข่ายที่ทำเครื่องหมายไว้ด้านบนหรือรูปแบบ nc.exe ที่แฮกเกอร์พิมพ์ลงในที่อยู่ IP ของเหยื่อรวมทั้งพอร์ต 80 เมื่อเข้าไปแล้ว แฮกเกอร์จะพิมพ์ HTTP ของวิธี GET ตามด้วยประโยคที่ไม่ถูกต้องทางไวยากรณ์บางประโยค การดำเนินการนี้อาจทำให้เว็บเซิร์ฟเวอร์ของเครือข่ายเหยื่อส่งข้อมูลกลับไปยังระบบเมื่อไม่เข้าใจว่าคำขอคืออะไร นั่นเป็นเหตุผลว่าทำไมพวกเขาจึงแสดงรายการข้อมูลที่แฮกเกอร์ต้องการอย่างเป็นธรรมชาติ ตอนนี้แฮกเกอร์สามารถเห็นได้ว่าเขาอยู่ใน Microsoft IIS 5.0 ข่าวดีกว่านั้นอีกเนื่องจากแฮกเกอร์สามารถโจมตีเวอร์ชันนี้ได้หลายทาง

บทสรุป

โดยการสแกนเครือข่ายของเหยื่อโดยใช้ Nmap แฮกเกอร์สามารถรับแพ็คเก็ตข้อมูลสำคัญจำนวนหนึ่งได้ ภายในแพ็กเก็ตข้อมูลเหล่านี้ เต็มไปด้วยข้อมูลที่แฮกเกอร์สามารถนำไปใช้หาประโยชน์จากช่องโหว่ต่างๆ ในด้านสถาปัตยกรรม ระบบปฏิบัติการ ประเภทของเครือข่าย และประเภทของเซิร์ฟเวอร์ได้

พูดสั้นๆ ก็คือวิธีนี้แฮกเกอร์สามารถรับข้อมูลสำคัญเกี่ยวกับโฮสต์ สถาปัตยกรรม และบริการที่ให้บริการได้ เมื่อมีข้อมูลนี้อยู่ในมือ แฮกเกอร์ก็สามารถเปิดการโจมตีบนเว็บเซิร์ฟเวอร์ของเครือข่ายของเหยื่อได้ ในหัวข้อต่อไปนี้เราจะแนะนำเพิ่มเติมเกี่ยวกับการโจมตีที่แฮกเกอร์สามารถใช้โจมตีผู้ใช้ในกรณีนี้

ในส่วนที่ 2 ของซีรีย์นี้ เราได้ทิ้งข้อมูลที่จำเป็นทั้งหมดไว้สำหรับการโจมตีเครือข่ายของเหยื่อ

ซีรีย์นี้จะเน้นไปที่ประเด็นช่องโหว่ของเครือข่าย สิ่งที่จะนำเสนอในบทความนี้คือการโจมตีจริง เริ่มตั้งแต่การลาดตระเวน การสำรวจ การใช้ประโยชน์จากบริการเครือข่าย และจบลงด้วยกลยุทธ์การใช้ประโยชน์จากการแจ้งเตือน ขั้นตอนทั้งหมดนี้จะถูกสังเกตที่ระดับแพ็กเก็ตข้อมูลและอธิบายอย่างละเอียด

นักศึกษาจำเป็นต้องมีแล็ปท็อปเฉพาะทางสำหรับการเรียน ไม่เพียงแต่จะต้องมีพลังเพียงพอที่จะทำงานได้ดีในสาขาวิชาที่เลือกเท่านั้น แต่ยังต้องมีขนาดกะทัดรัดและน้ำหนักเบาพอที่จะพกพาไปได้ตลอดวัน

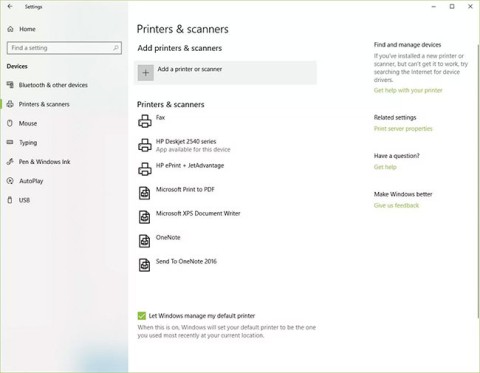

การเพิ่มเครื่องพิมพ์ลงใน Windows 10 เป็นเรื่องง่าย แม้ว่ากระบวนการสำหรับอุปกรณ์แบบมีสายจะแตกต่างจากอุปกรณ์ไร้สายก็ตาม

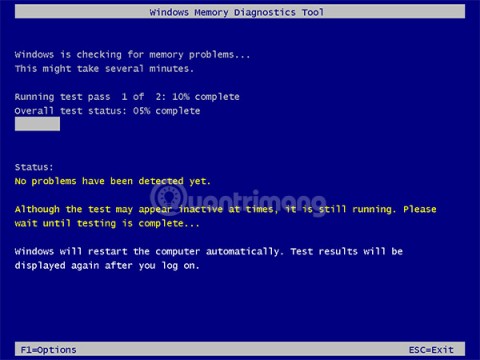

อย่างที่ทราบกันดีว่า RAM เป็นส่วนประกอบฮาร์ดแวร์ที่สำคัญมากในคอมพิวเตอร์ ทำหน้าที่เป็นหน่วยความจำในการประมวลผลข้อมูล และเป็นปัจจัยที่กำหนดความเร็วของแล็ปท็อปหรือพีซี ในบทความด้านล่างนี้ WebTech360 จะแนะนำวิธีการตรวจสอบข้อผิดพลาดของ RAM โดยใช้ซอฟต์แวร์บน Windows

สมาร์ททีวีเข้ามาครองโลกอย่างแท้จริง ด้วยคุณสมบัติที่ยอดเยี่ยมมากมายและการเชื่อมต่ออินเทอร์เน็ต เทคโนโลยีได้เปลี่ยนแปลงวิธีการชมทีวีของเรา

ตู้เย็นเป็นเครื่องใช้ไฟฟ้าที่คุ้นเคยในครัวเรือน ตู้เย็นโดยทั่วไปจะมี 2 ช่อง โดยช่องแช่เย็นจะมีขนาดกว้างขวางและมีไฟที่เปิดอัตโนมัติทุกครั้งที่ผู้ใช้งานเปิด ในขณะที่ช่องแช่แข็งจะแคบและไม่มีไฟส่องสว่าง

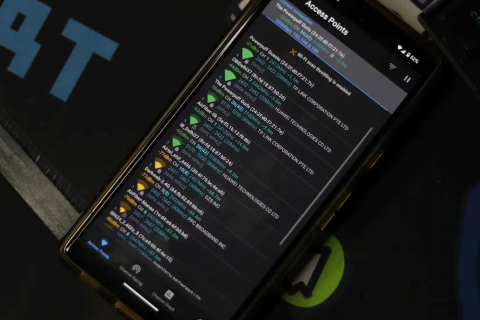

เครือข่าย Wi-Fi ได้รับผลกระทบจากปัจจัยหลายประการนอกเหนือจากเราเตอร์ แบนด์วิดท์ และสัญญาณรบกวน แต่ยังมีวิธีชาญฉลาดบางอย่างในการเพิ่มประสิทธิภาพเครือข่ายของคุณ

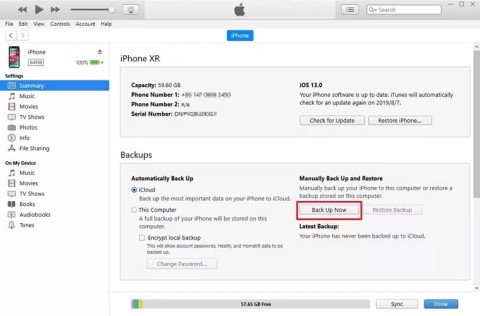

หากคุณต้องการกลับไปใช้ iOS 16 ที่เสถียรบนโทรศัพท์ของคุณ นี่คือคำแนะนำพื้นฐานในการถอนการติดตั้ง iOS 17 และดาวน์เกรดจาก iOS 17 เป็น 16

โยเกิร์ตเป็นอาหารที่ยอดเยี่ยม กินโยเกิร์ตทุกวันดีจริงหรือ? เมื่อคุณกินโยเกิร์ตทุกวัน ร่างกายจะเปลี่ยนแปลงไปอย่างไรบ้าง? ลองไปหาคำตอบไปด้วยกัน!

บทความนี้จะกล่าวถึงประเภทของข้าวที่มีคุณค่าทางโภชนาการสูงสุดและวิธีเพิ่มประโยชน์ด้านสุขภาพจากข้าวที่คุณเลือก

การกำหนดตารางเวลาการนอนและกิจวัตรประจำวันก่อนเข้านอน การเปลี่ยนนาฬิกาปลุก และการปรับเปลี่ยนการรับประทานอาหารเป็นมาตรการบางประการที่จะช่วยให้คุณนอนหลับได้ดีขึ้นและตื่นนอนตรงเวลาในตอนเช้า

ขอเช่าหน่อยคะ! Landlord Sim เป็นเกมจำลองมือถือบน iOS และ Android คุณจะเล่นเป็นเจ้าของอพาร์ทเมนท์และเริ่มให้เช่าอพาร์ทเมนท์โดยมีเป้าหมายในการอัพเกรดภายในอพาร์ทเมนท์ของคุณและเตรียมพร้อมสำหรับผู้เช่า

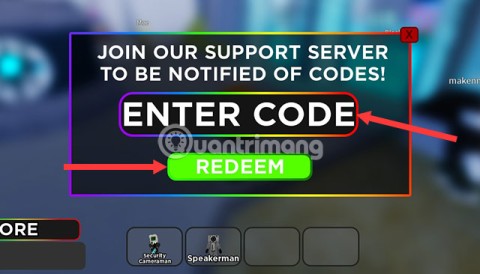

รับรหัสเกม Bathroom Tower Defense Roblox และแลกรับรางวัลสุดน่าตื่นเต้น พวกเขาจะช่วยคุณอัพเกรดหรือปลดล็อคหอคอยที่สร้างความเสียหายได้มากขึ้น

มาเรียนรู้เรื่องโครงสร้าง สัญลักษณ์ และหลักการทำงานของหม้อแปลงแบบแม่นยำที่สุดกันดีกว่า

ตั้งแต่คุณภาพของภาพและเสียงที่ดีขึ้นไปจนถึงการควบคุมด้วยเสียงและอื่นๆ อีกมากมาย คุณสมบัติที่ขับเคลื่อนด้วย AI เหล่านี้ทำให้สมาร์ททีวีดีขึ้นมาก!

ในตอนแรกผู้คนมีความหวังสูงกับ DeepSeek ในฐานะแชทบอท AI ที่ทำการตลาดในฐานะคู่แข่งที่แข็งแกร่งของ ChatGPT จึงรับประกันถึงความสามารถและประสบการณ์การแชทอันชาญฉลาด