แรนซัมแวร์สายพันธุ์ใหม่ที่เรียกว่า Qilin ถูกค้นพบโดยใช้กลวิธีที่ค่อนข้างซับซ้อนและปรับแต่งได้สูงเพื่อขโมยข้อมูลการเข้าสู่ระบบบัญชีที่จัดเก็บไว้ในเบราว์เซอร์ Google Chrome

ทีมงานวิจัยด้านความปลอดภัยระหว่างประเทศของ Sophos X-Ops ได้สังเกตเทคนิคการรวบรวมข้อมูลประจำตัวระหว่างการตอบสนองต่อเหตุการณ์ที่เกิดขึ้นกับ Qilin สิ่งนี้แสดงถึงการเปลี่ยนแปลงที่น่าตกใจในแนวโน้มการทำงานของแรนซัมแวร์อันตรายสายพันธุ์นี้

ภาพรวมของกระบวนการโจมตี

การโจมตีที่วิเคราะห์โดยนักวิจัยของ Sophos เริ่มต้นจากมัลแวร์ Qilin ที่สามารถเข้าถึงเครือข่ายเป้าหมายได้สำเร็จโดยใช้ข้อมูลประจำตัวที่ถูกบุกรุกบนเกตเวย์ VPN โดยไม่มีการพิสูจน์ตัวตนแบบหลายปัจจัย (MFA)

หลังจากนั้นจึงเกิดช่วง "จำศีล" ของมัลแวร์เป็นเวลา 18 วัน ซึ่งบ่งชี้ว่าแฮกเกอร์น่าจะซื้อการเข้าถึงเครือข่ายผ่านนายหน้าการเข้าถึงเบื้องต้น (IAB) เป็นไปได้ที่ Qilin ใช้เวลาในการทำแผนที่เครือข่าย ระบุสินทรัพย์ที่สำคัญ และดำเนินการลาดตระเวน

หลังจากผ่านไป 18 วันแรก มัลแวร์จะเคลื่อนตัวไปยังตัวควบคุมโดเมนในแนวนอนและปรับเปลี่ยนวัตถุนโยบายกลุ่ม (GPO) เพื่อดำเนินการสคริปต์ PowerShell ('IPScanner.ps1') บนเครื่องทั้งหมดที่เข้าสู่ระบบในเครือข่ายโดเมน

สคริปต์นี้ดำเนินการโดยสคริปต์ชุด ('logon.bat') และรวมอยู่ใน GPO ด้วย ออกแบบมาเพื่อรวบรวมข้อมูลการเข้าสู่ระบบที่จัดเก็บไว้ใน Google Chrome

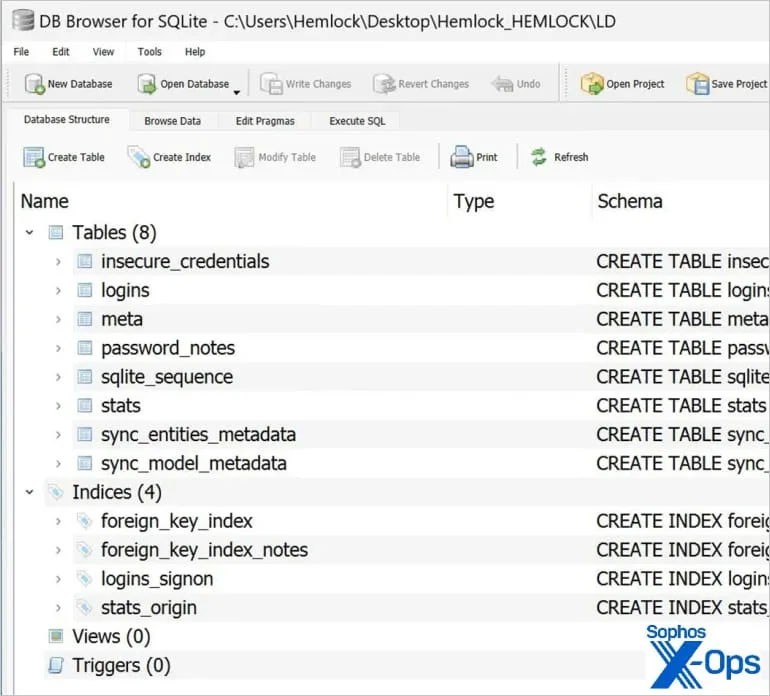

สคริปต์ชุดได้รับการกำหนดค่าให้ทำงาน (และทริกเกอร์สคริปต์ PowerShell) ทุกครั้งที่ผู้ใช้ล็อกอินเข้าสู่เครื่องของตน ในขณะเดียวกัน ข้อมูลประจำตัวที่ถูกขโมยจะถูกบันทึกไว้บนพาร์ติชัน 'SYSVOL' ภายใต้ชื่อ 'LD' หรือ 'temp.log'

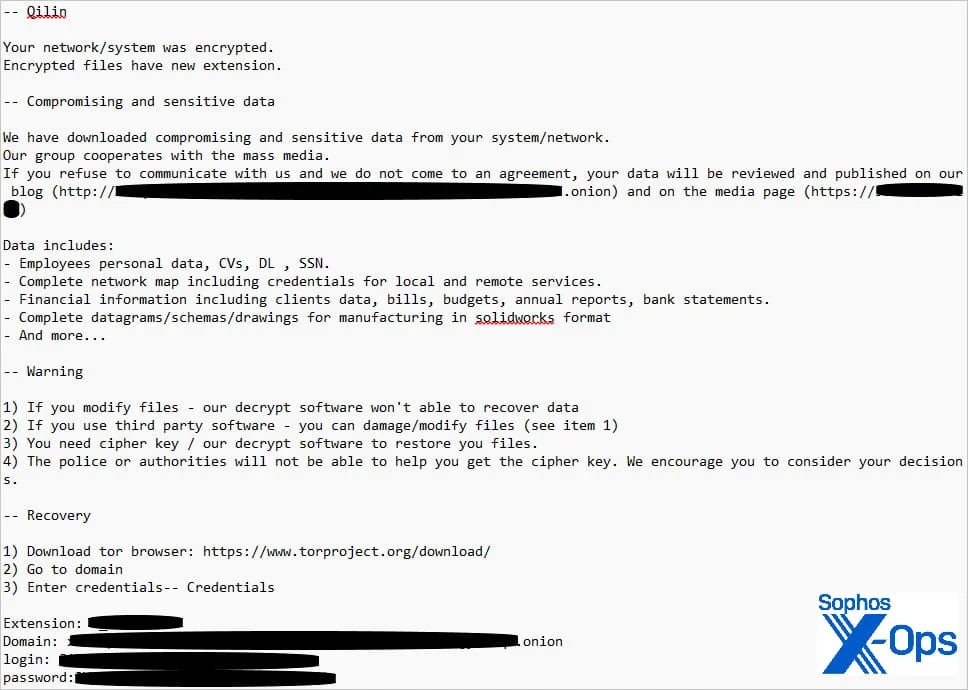

หลังจากส่งไฟล์ไปยังเซิร์ฟเวอร์คำสั่งและควบคุม (C2) ของ Qilin สำเนาในเครื่องและบันทึกเหตุการณ์ที่เกี่ยวข้องก็ถูกลบออกเพื่อปกปิดกิจกรรมที่เป็นอันตราย ในที่สุด Qilin ก็ใช้งานเพย์โหลดแรนซัมแวร์และข้อมูลที่เข้ารหัสบนเครื่องที่ถูกบุกรุก

GPO อื่นและไฟล์คำสั่งแยกต่างหาก ('run.bat') ยังใช้เพื่อดาวน์โหลดและดำเนินการแรนซัมแวร์บนเครื่องทั้งหมดในโดเมน

ความซับซ้อนในการป้องกันประเทศ

แนวทางของ Qilin ต่อข้อมูลประจำตัว Chrome ถือเป็นบรรทัดฐานที่น่ากังวลซึ่งอาจทำให้การปกป้องจากการโจมตีด้วยแรนซัมแวร์ทำได้ยากขึ้น

เนื่องจาก GPO ถูกนำไปใช้กับเครื่องทั้งหมดในโดเมน อุปกรณ์ทุกเครื่องที่ผู้ใช้เข้าสู่ระบบจะต้องผ่��นกระบวนการรวบรวมข้อมูลประจำตัว

ซึ่งหมายความว่าสคริปต์นั้นมีความสามารถในการขโมยข้อมูลประจำตัวจากเครื่องทั้งหมดในระบบตราบใดที่เครื่องเหล่านั้นเชื่อมต่อกับโดเมนและมีผู้ใช้เข้าสู่ระบบในระหว่างเวลาที่สคริปต์กำลังทำงาน

การขโมยข้อมูลประจำตัวที่กว้างขวางเช่นนี้อาจทำให้แฮกเกอร์สามารถเปิดตัวการโจมตีเพิ่มเติม ส่งผลให้เกิดเหตุการณ์ด้านความปลอดภัยที่ครอบคลุมหลายแพลตฟอร์มและบริการ ทำให้ความพยายามในการตอบสนองยุ่งยากมากยิ่งขึ้น สิ่งนี้ยังก่อให้เกิดภัยคุกคามที่ต่อเนื่องยาวนานแม้ว่าเหตุการณ์แรนซัมแวร์จะได้รับการแก้ไขแล้วก็ตาม

องค์กรต่างๆ สามารถบรรเทาความเสี่ยงได้โดยการใช้นโยบายที่เข้มงวดเพื่อห้ามการจัดเก็บความลับในเว็บเบราว์เซอร์ นอกจากนี้ การใช้การตรวจสอบปัจจัยหลายอย่างยังถือเป็นกุญแจสำคัญในการปกป้องบัญชีไม่ให้ถูกเข้าควบคุม แม้ว่าข้อมูลประจำตัวจะถูกบุกรุกก็ตาม

ท้ายที่สุด การนำหลักการของสิทธิ์ขั้นต่ำและการแบ่งส่วนเครือข่ายมาใช้สามารถขัดขวางความสามารถของผู้ก่อให้เกิดภัยคุกคามในการแพร่กระจายไปทั่วเครือข่ายที่ถูกบุกรุกได้อย่างมาก